Depuis le 12 mai le Monde entier subi une « cyberattaque » sans précédents : Wanacry.

L’entreprise Renault en France, des hôpitaux en Grande-Bretagne ou encore un opérateur téléphonique en Espagne. On cite très souvent les grandes entreprises dans ce genre de situations mais malheureusement les petites et moyennes entreprises subissent également cette « cyberattaque ».

Nous vous proposons donc de faire une explication sur ces différents éléments.

La genèse de Wanacry

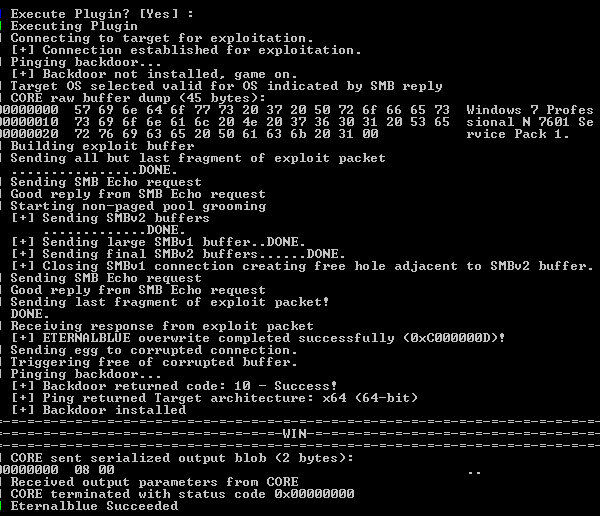

Plus tôt au cours de l’année la NSA (ndla: National Security Agency) a subi un piratage important perpétré par le groupe de hackers The Shadow Brokers. Au cours de ce piratage les hackers ont réussi à accéder à plusieurs exploits (ndla : programmes permettant d’exploiter des vulnérabilités informatiques) dont certains étaient tout simplement des Zero Day (ndla : vulnérabilité inconnue à l’instant T et qui ne possède donc aucun correctif). Suite à la découverte de ces nombreux exploits, plusieurs ont été publiés sur Internet et celui qui est utilisé par Wanacry concerne la vulnérabilité appelée EternalBlue (Réf : MS17-010).

EternalBlue : L’exploit de Wanacry

Sans rentrer dans le détail technique, cette vulnérabilité permet à l’attaquant d’exécuter des commandes à distances sur l’ordinateur ciblé. La finalité est la suivante : le pirate peut injecter une backdoor (ndla : porte dérobée en français) et prendre le contrôle total de l’ordinateur.

Liste des versions impactées :

- Windows XP ;

- Windows Vista ;

- Windows 7 ;

- Windows 8 et 8.1 ;

- Windows RT 8 et RT 8.1 ;

- Windows 10 ;

- Windows Server 2008 et 2008 R2 ;

- Windows Server 2012 et 2012 R2 ;

- Windows Server 2016.

Remédiations :

- Déployer le patch MS17-010 fournit par Microsoft (ndla : par le biais de Windows Update) ;

- Désactiver la version 1 du protocole SMB sur l’ensemble de votre parc.

Diffusion de Wanacry

A ce stade nous ne savons pas encore précisément comment le virus Wanacry a commencé sa propagation. L’ANSSI (ndla : Agence Nationale de la Sécurité des Systèmes d’Information) suspecte des vers (ndla : virus qui se répliquent par le biais des réseaux informatiques) ciblés ainsi que des campagnes de phishing (dont nous vous expliquions comment s’en protéger dans l’article Ransomware : Ne vous faites plus avoir par les mails frauduleux).

Wanacry à l’action

Afin de s’introduire sur les ordinateurs, Wanacry exploite la vulnérabilité Windows EternaBlue comme expliqué ci-dessus. Une fois sur l’ordinateur, Wanacry génère des clés de chiffrement par le biais des fonctionnalités cryptographiques de Windows. Dès lors que les clés de chiffrement ont été générées, Wanacry répertorie les différents fichiers présents sur l’ordinateurs (documents, images, vidéos, etc.) et les chiffrent par le biais des clés de chiffrement. Cette étape terminée, Wanacry supprime toute trace des clés de chiffrement de l’ordinateur et affiche un message de demande de rançon. A ce stade les données ciblées par Wanacry sont illisibles et bloquées.

Comment réagir ?

Si Wanacry est découvert sur un ordinateur, il est recommandé de le déconnecter immédiatement du réseau. L’objectif est de bloquer la poursuite du chiffrement et la destruction des documents partagés. Il est également important de s’assurer que l’on dispose des sauvegardes des données infectées et de les mettre en lieu sûr.

Récupération des données

A cette date, il est très compliqué de récupérer les données.

En cas d’infection par la version actuelle du virus sous Windows XP, Windows 2003 et Windows 7 dans ses versions 32 bits, une tentative de déchiffrement des données peut être effectuée à l’aide des outils WanaKiwi ou WannaKey accompagné de Wanafork. Ces outils sont disponibles gratuitement.

Cette opération n’est pas garantie de fonctionner mais n’altérera aucun fichier en cas d’échec. Il faut cependant respecter les consignes suivantes :

- L’ordinateur ne doit pas avoir été redémarré après l’infection, auquel cas les outils cités ci-dessus ne fonctionneront pas ;

- Il est déconseillé de manipuler l’ordinateur après infection, mis à part pour lancer les outils de récupération des données chiffrées.

Explication technique :

Wanacry utilise la fonction Windows « CryptReleaseContext » afin de remettre à zéro la mémoire (ndla : afin de faire disparaître définitivement la clé privée de chiffrement). Cependant, sur certaines versions de Windows (ndla : Windows XP notamment) la fonction ne semble pas fonctionner correctement et la clé de chiffrement reste donc accessible dans l’espace mémoire de Windows.

Comment me protéger ?

Si vous n’avez pas encore été touché par Wanacry cela ne veut pas dire que vous êtes en sécurité. Afin de se protéger de cette cyberattaque et de beaucoup d’autres vulnérabilités vous devez mettre vos ordinateurs à jour par le biais des fonctionnalités Windows Update.

Nous tenons également à rappeler qu’il est nécessaire de posséder un système de sauvegarde des données fiable, efficace et régulier. Et qu’il est également important de réaliser de façon récurrente des audits de sécurité par des professionnel afin de s’assurer de la bonne protection de vos systèmes informatiques.

Laisser un commentaire