Si vous avez suivi les récentes actualités vous n’êtes certainement pas passé à côté des récentes campagnes de phishing à base de ransomware. Pour les autres, soyez extrêmement vigilants car plusieurs campagnes sont actuellement en cours dans toute la France.

Ces campagnes basées, notamment, sur les virus « Teslacrypt » et « Locky » (dont nous vous détaillions une partie du fonctionnement dans l’article Locky : Analyse détaillée du dropper) sévissent depuis maintenant plusieurs semaines et sont extrêmement virulentes.

Qu’est-ce que le Phishing ?

Le Phishing (ou « hameçonnage » en français) est une méthodologie utilisée essentiellement par les pirates informatiques pour récupérer des informations confidentielles ou pour propager des virus. L’attaque consiste en l’envoi massif d’emails frauduleux usurpant généralement l’identité d’un tiers de confiance (votre direction, votre service informatique, votre banque, votre assurance, les services de l’Etat, etc.). L’objectif des pirates est soit de vous rediriger sur un site web, lui aussi frauduleux, afin de récupérer des informations personnelles (numéro de carte de crédit, identifiants et mots de passe, etc.) soit de propager des virus par le biais de fichiers en pièces jointes vérolés.

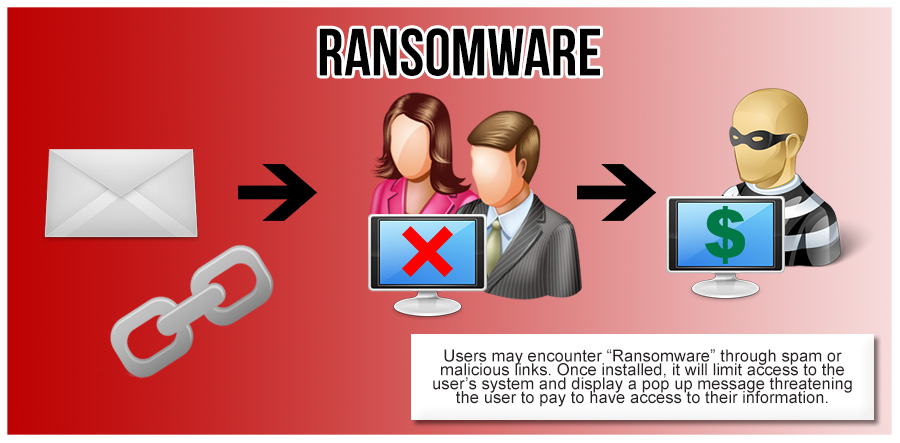

Qu’est-ce qu’un Ransomware ?

Un Ransomware (ou « rançongiciel » en français) est un logiciel malveillant (virus) visant à prendre en otage les données d’un utilisateur. Si le logiciel est installé (souvent à l’insu de l’utilisateur par le biais d’une pièce jointe vérolée, par exemple) il analysera votre ordinateur à la recherche de la plupart des fichiers présents (les PDF, les images, les documents types Word, Excel, Powerpoint, etc.) et les chiffrera. Une fois ce chiffrement effectué un message vous sera envoyé par le biais de l’ordinateur où le logiciel vous proposera de l’argent contre la clé permettant de déverrouiller vos fichiers.

Il est important de noter que la plupart des Ransomware récents déjouent très facilement les antivirus présents sur les ordinateurs et se propagent la majeure partie du temps par le biais des réseaux informatiques.

Comment ne plus se faire avoir ?

Afin d’éviter le pire, ATEXIO vous donne les conseils suivants pour reconnaître un email frauduleux susceptible de comporter un virus de type ransomware :

- Vérifier l’identité de l’expéditeur :

- Exemple : Vous avez reçu un email de la part de « John Doe ».

Connaissez-vous ce « John Doe » ? Si la réponse est non, il y a de grandes chances pour que ce mail soit frauduleux ou qu’il s’agisse d’une erreur.

- Exemple : Vous avez reçu un email de la part de « John Doe ».

- Vérifier le nom de domaine de l’expéditeur :

- Exemple : Si l’expéditeur possède une adresse mail en « paypol.fr ».

Il est peu vraisemblable qu’il s’agisse d’un email légitime du site Paypal France (dont le nom de domaine est « paypal.fr »).

- Exemple : Si l’expéditeur possède une adresse mail en « paypol.fr ».

- Vérifier la langue :

- Exemple : Vous avez reçu un mail en anglais de la part d’un correspondant inconnu.

Si vous ne traitez, habituellement, pas de mails en anglais et que vous ne connaissez ni l’expéditeur ni sa société pourquoi ce mail serait-il légitime ?

- Exemple : Vous avez reçu un mail en anglais de la part d’un correspondant inconnu.

- Vérifier les fautes d’orthographes :

- Exemple : Vous avez reçu un mail dans un français approximatif.

Les pirates sont de plus en plus inventifs et essayent de mieux « berner » leurs cibles afin de faciliter la propagation de leurs virus. Ils commencent donc à écrire des mails frauduleux en français. Heureusement pour nous, leur maîtrise de la langue de Molière reste souvent approximative et les fautes d’orthographes sont souvent nombreuses et flagrantes.

- Exemple : Vous avez reçu un mail dans un français approximatif.

- Vérifier le contenu du mail :

- Exemple : Un email vous relance pour une facture impayée.

La plupart des ransomware jouent sur la crédulité et la « peur » des utilisateurs. En effet, un mail de relance pour une facture impayée ou tout simplement pour une émission de facture attise souvent la curiosité de l’utilisateur qui s’empressera d’ouvrir la pièce jointe.

Si vous ne traitez, habituellement, pas de factures pour le compte de votre société. Pourquoi ce mail vous serait-il destiné ?

- Exemple : Un email vous relance pour une facture impayée.

- Vérifier les extensions des pièces jointes :

- Exemple : Vous avez un fichier zip en pièce jointe.

La plupart du temps, les ransomware sont transmis par des fichiers ZIP (des fichiers compressés) ou par des fichiers Microsoft Office (types Word, Excel ou Powerpoint) contenant des « Macro », c’est-à-dire du code logiciel pouvant être exécuté au sein du fichier.

- Exemple : Vous avez un fichier zip en pièce jointe.

Ces vérifications rapides permettent souvent de réduire les risques de compromission par un ransomware. Il est également possible de former ses collaborateurs en les sensibilisant aux risques liés à la sécurité informatique. Ces formations, souvent intéressantes financièrement, permettent de réduire les risques, notamment financiers, qui courent sur l’entreprise.

Pour certains ransomware comme « Teslacrypt » sont déchifrables grâce à des outils comme : TeslaCrack.

Que faire si je me suis fait avoir ?

- Ne payez pas la rançon : Malheureusement à ce stade, le mal est fait et rien ne vous garanti que le ransomware vous restituera vos données une fois la rançon payée. Il est possible, cependant, de prévenir la gendarmerie qui peut parfois payer la rançon.

- Prévenez tout de suite votre service informatique : Afin d’endiguer la menaces et de limiter les dégâts, vous devez prévenir au plus vite votre service informatique qui pourra agir en conséquences.

- Prévenez vos collaborateurs : Si vous êtes à la direction ou au service informatique, un mail d’information à destination des collaborateurs permet de réduire l’ouverture des mails contenant des ransomware. Ainsi, si vous détectez des mails de phishing au sein de votre structure il peut être pertinent d’en informer au plus vite les utilisateurs.

- N’éteignez pas votre ordinateur : Si le virus s’exécute il est déjà trop tard. Éteindre votre machine n’y changera rien et effacera les preuves des agissements du virus (rendant plus compliqué le travail des experts qui peuvent tenter une récupération des données ou une suppression du virus).

- Débranchez votre ordinateur du réseau : Si éteindre votre machine ne sert à rien, nous vous conseillons vivement de débrancher votre ordinateur le plus rapidement possible du réseau. En effet, la plupart des ransomware se propagent par les réseaux informatiques. Si jamais l’un d’eux était exécuté sur un poste, il cherchera à infecter d’autres postes informatiques par le biais du réseau.

- Appeler des professionnels : Si vous êtes dépassés par les événement ou que vous voulez sensibiliser vos collaborateurs pour réduire les risques, différents professionnels de sécurité informatique peuvent vous accompagner dans la résolution de vos problématiques. Nous pouvons, également, vous mettre en relation avec les autorités compétentes (Gendarmerie, Police, etc.).

La parade « miracle »

Face aux ransomware la meilleure des défenses reste la sauvegarde des données. Si l’un de vos poste est infecté considérez que les données sont, presque, définitivement perdues. Une sauvegarde régulière des données de vos postes informatiques ou de vos serveurs est la meilleure des solutions pour une reprise d’activité rapide suite à ce genre d’incidents.

Laisser un commentaire