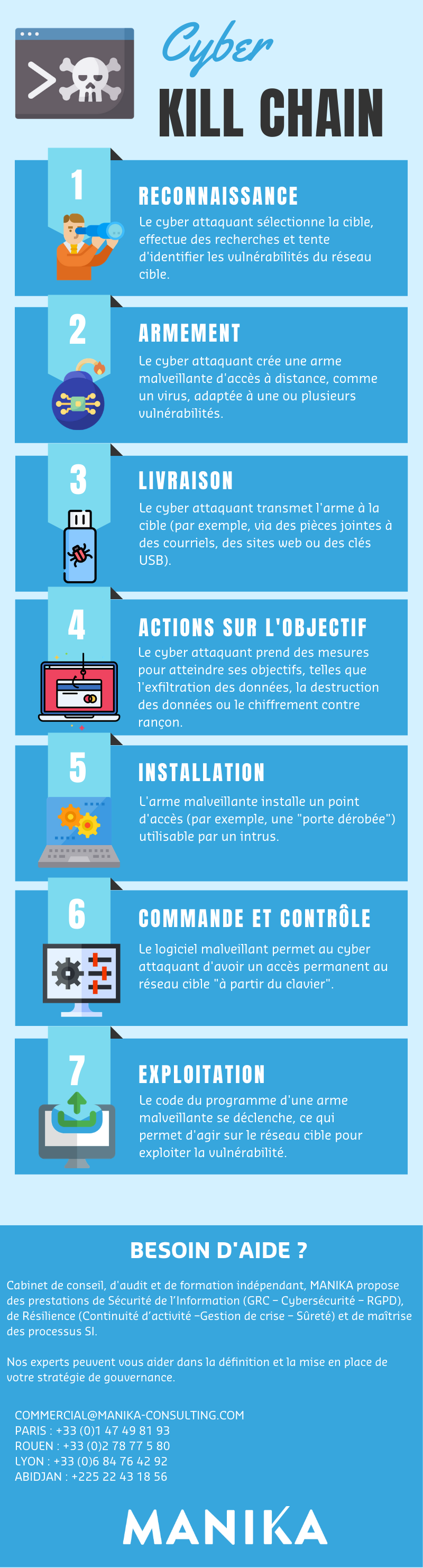

La Cyber Kill Chain Kesako ?

La « kill chain d’intrusion » décrit les phases d’une cyberattaque, de la reconnaissance (amont) à l’exfiltration de données (aval). Celle-ci peut également être utilisée comme outil de gestion, afin d’améliorer en permanence la défense du réseau.

Il existe plusieurs phases à cette Cyber Kill Chain. Notre consultant Sénior en Cybersécurité Jean Pfohl nous explique chacune de ces phases dans une Infographie et ci-dessous, à la façon d’un scénario de film policier.

Découvrez l’infographie de la chaine cyber criminelle en 7 étapes en pdf

Les étapes d’une Cyber Kill Chain

La Reconnaissance

Dans tout « mauvais coup », vous devez d’abord repérer les lieux. Le même principe s’applique dans un cyber casse : c’est la phase préliminaire d’une attaque, la mission de recueil d’informations. Pendant la reconnaissance, le cybercriminel recherche les indications susceptibles de révéler les vulnérabilités et les points faibles du système. Les pares-feux, les dispositifs de prévention des intrusions, les périmètres de sécurité (et même les comptes de médias sociaux) font l’objet d’une mission de reconnaissance et d’un examen. Les outils de repérage effectuent une analyse poussée des réseaux et des entreprises pour y trouver des points d’entrée et des vulnérabilités à exploiter (cartographie).

L’Armement

Après avoir obtenu les renseignements exploitables, on passe à la phase d’infiltration. L’attaque devient active : les malwares (y compris les ransomwares, spywares et adwares) peuvent être envoyés vers le système pour pénétrer et faire un passage en force. C’est la phase de dépose du colis piégé. Celle-ci peut s’effectuer par e-mail de phishing ou prendre la forme d’un site Web compromis posté d’un cyber café avec sa liaison WiFi, favorable aux pirates. Cette intrusion est le point d’entrée d’une attaque, les malveillants sont dans la place.

La Livraison

Le malveillant est à l’intérieur et va œuvrer dans les meilleures conditions à l’abri des regards. Le processus d’exploitation d’une attaque bénéficie des vulnérabilités du système. Les cybercriminels sont entrés dans le système, ils vont installer des outils complémentaires, véroler les certificats de sécurité, créer et déposer de nouveaux scripts malveillants afin de rendre la situation hors d’état.

Les Actions sur l’objectif

Les cybercriminels vont user de privilèges pour s’accaparer et obtenir des autorisations élevées d’accès aux ressources. Ils procèdent à la modification des paramètres de sécurité des GPO, les fichiers de configuration, les permissions et vont essayer de procéder à l’extraction des informations d’identification.

L’Installation

Les cybercriminels bougent de système en système, de manière latérale, le but étant d’obtenir d’autres accès et de trouver plus de ressources. Ils recherchent des données critiques et des informations sensibles, des accès administrateur et des serveurs de messagerie. Les cybercriminels profitent des ressources et des moyens qui sont mis à leurs disposition, ils utilisent le langage PowerShell et vont occuper le terrain de façon optimale car le but étant de causer le plus de conséquences et de dégâts possibles.

Commande et Contrôle

Les cybercriminels se camouflent et se rendent invisibles tel des mercenaires. Ils occupent le terrain et passeront à l’attaque.

L’Exploitation

Les cybercriminels ciblent les moyens de transports et les hosts (réseau et infrastructure de données) accessibles et disponibles des collaborateurs et utilisateurs. C’est à ce moment précis qu’ils vont déclencher leur attaque. On appelle cela un déni de service (DoS) ayant pour but de perturber et d’interrompre les accès. Les conséquences entraînent la panne des systèmes et sature l’ensemble des services.

L’Exfiltration (8ème étape pouvant être rajoutée dans certains cas)

Les cybercriminels volent les données. Ils opèrent de la manière suivante ; ils copient, transfèrent ou déplacent les données sensibles vers un autre emplacement qui est sous leur contrôle où ils pourront manœuvrer à leur guise et en faire ce qu’ils veulent : les rendre contre une rançon, les vendre sur eBay ou les envoyer à Médiapart ou à Zataz.

Les cybercriminels effectuent une planification digne des Forces Spéciales. Il ne reste qu’à sortir l’ensemble des données et cela dans les meilleures conditions puisque ce sont eux qui ont le contrôle.

Comment se défendre ?

Des moyens de défense peuvent être mis en place pour contrer le déroulement présenté ci-dessus :

- Détecter : déterminer si un attaquant fouille,

- Refuser : empêcher la divulgation d’informations et l’accès non-autorisé,

- Interrompre : arrêter ou modifier le trafic sortant (vers l’attaquant),

- Dégrader : contre-attaquer face au commandement et contrôle pris par l’attaquant,

- Tromper : interférer avec le commandement et le contrôle pris par l’attaquant,

- Contenir : modifier la segmentation du réseau.

![[Infographie] La Cyber Kill Chain en 7 étapes](https://www.manika-consulting.com/wp-content/uploads/2021/01/infographie-les-8-etapes-de-la-cyber-kill-chain-1.png)

Laisser un commentaire